-

09/04/2020

-

99

-

859 bài viết

Tin tặc lợi dụng mã mời Discord hết hạn để phát tán phần mềm độc hại

Một lỗ hổng nghiêm trọng vừa được phát hiện trong cơ chế xử lý liên kết mời (invite link) của nền tảng trò chuyện Discord, tạo điều kiện cho tin tặc lợi dụng các mã mời đã hết hạn hoặc bị xóa để chuyển hướng người dùng đến các máy chủ độc hại chứa phần mềm gián điệp và trojan truy cập từ xa.

Theo phân tích từ các chuyên gia bảo mật tại Check Point, chiến dịch tấn công hiện đang diễn ra đã ảnh hưởng tới ít nhất 1.300 người dùng tại Mỹ, Anh, Pháp, Hà Lan và Đức.

Đánh cắp mã mời tạm thời (trên) và sử dụng lại trong liên kết tùy chỉnh (dưới)

Tin tặc lợi dụng điểm yếu này để chiếm đoạt các mã mời từng được chia sẻ công khai, tạo máy chủ giả mạo và dùng lại các mã này nhằm đánh lừa người dùng.

Kênh Discord của kẻ tấn công

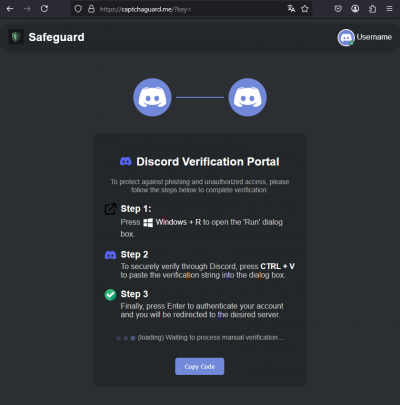

Thực chất, đây là một hình thức tấn công ClickFix, nơi người dùng bị chuyển hướng đến một trang web giả giao diện Discord. Trang này giả vờ báo lỗi CAPTCHA, sau đó yêu cầu người dùng dán một lệnh PowerShell vào hộp thoại “Run” của Windows.

Lệnh này sẽ kích hoạt chuỗi tải xuống mã độc nhiều lớp, bao gồm PowerShell script, loader viết bằng C++, VBScript, với các payload được lưu trữ trên nền tảng hợp pháp Bitbucket.

Các phần mềm độc hại được triển khai trong chiến dịch này bao gồm:

Chuỗi lây nhiễm từ ClickFix đến phần mềm độc hại

Ngoài ra, malware còn tạo một tác vụ định kỳ tự động chạy lại mỗi 5 phút, duy trì khả năng truy cập liên tục.

Người dùng cần lưu ý:

Các tổ chức sử dụng Discord trong môi trường làm việc, đào tạo và cộng đồng nên xem xét lại các chính sách bảo mật liên quan đến quản lý mã mời, đồng thời triển khai các biện pháp giám sát và phản ứng nhanh nếu phát hiện hành vi bất thường từ máy chủ Discord.

Theo Check Point Research

Theo phân tích từ các chuyên gia bảo mật tại Check Point, chiến dịch tấn công hiện đang diễn ra đã ảnh hưởng tới ít nhất 1.300 người dùng tại Mỹ, Anh, Pháp, Hà Lan và Đức.

Cơ chế tấn công từ lỗ hổng hệ thống mời của Discord

Discord cho phép người dùng tạo liên kết mời để tham gia máy chủ, bao gồm liên kết tạm thời, vĩnh viễn và vanity link (mã mời tùy chỉnh dành cho các máy chủ cấp độ 3). Tuy nhiên, các nhà nghiên cứu phát hiện rằng:- Khi một liên kết mời hết hạn hoặc bị xóa, mã mời đó có thể được tái sử dụng bởi một máy chủ khác

- Vanity link chứa chữ hoa và chữ thường có thể bị nhầm lẫn, do hệ thống của Discord xử lý tất cả mã mời tùy chỉnh ở dạng chữ thường. Điều này dẫn đến khả năng hai máy chủ có thể sử dụng cùng một mã mời trông giống nhau

Đánh cắp mã mời tạm thời (trên) và sử dụng lại trong liên kết tùy chỉnh (dưới)

Chiến dịch phát tán mã độc dưới hình thức xác minh tài khoản giả mạo

Sau khi chiếm được mã mời, tin tặc tạo ra các máy chủ Discord giả mạo chỉ hiển thị một kênh duy nhất: #verify. Tại đây, người dùng được yêu cầu xác minh danh tính qua một quy trình tự động.Kênh Discord của kẻ tấn công

Lệnh này sẽ kích hoạt chuỗi tải xuống mã độc nhiều lớp, bao gồm PowerShell script, loader viết bằng C++, VBScript, với các payload được lưu trữ trên nền tảng hợp pháp Bitbucket.

Các phần mềm độc hại được triển khai trong chiến dịch này bao gồm:

- AsyncRAT (AClient.exe): trojan truy cập từ xa (RAT) có khả năng giám sát webcam, ghi lại bàn phím, và điều khiển từ xa qua Pastebin

- Skuld Stealer (skul.exe): phần mềm đánh cắp dữ liệu có thể trích xuất thông tin đăng nhập, token Discord và dữ liệu ví tiền mã hóa

- ChromeKatz (cks.exe): phiên bản tùy biến từ công cụ mã nguồn mở Mimikatz, chuyên đánh cắp cookie và mật khẩu trình duyệt

Chuỗi lây nhiễm từ ClickFix đến phần mềm độc hại

Ngoài ra, malware còn tạo một tác vụ định kỳ tự động chạy lại mỗi 5 phút, duy trì khả năng truy cập liên tục.

Khuyến nghị

Dù lỗ hổng chưa có mã CVE chính thức, các chuyên gia bảo mật nhận định đây là một lỗ hổng logic nguy hiểm liên quan đến cơ chế xử lý định danh người dùng trên nền tảng phổ biến toàn cầu như Discord.Người dùng cần lưu ý:

- Không nhấp vào các liên kết mời Discord cũ, đặc biệt là từ bài đăng cũ trên mạng xã hội hoặc diễn đàn.

- Không chạy bất kỳ lệnh PowerShell nào được chia sẻ qua Discord hoặc web, trừ khi đã xác minh nguồn gốc rõ ràng.

- Tránh xác minh tài khoản Discord ngoài nền tảng chính thức.

- Sử dụng liên kết mời vĩnh viễn thay vì tạm thời

- Theo dõi mã mời đã chia sẻ công khai và thu hồi khi không còn sử dụng

- Tăng cường xác thực máy chủ và giáo dục thành viên về các hình thức giả mạo

Các tổ chức sử dụng Discord trong môi trường làm việc, đào tạo và cộng đồng nên xem xét lại các chính sách bảo mật liên quan đến quản lý mã mời, đồng thời triển khai các biện pháp giám sát và phản ứng nhanh nếu phát hiện hành vi bất thường từ máy chủ Discord.

Theo Check Point Research

Chỉnh sửa lần cuối: